Der ständige technologische Fortschritt hat nicht nur Gutes, sondern auch Böses hervorgebracht. Hacker und Cyberkriminelle entwickeln immer raffiniertere Methoden, um Schadsoftware zu verbreiten. Der herkömmliche Schutz durch Virenscanner stösst dabei oft an seine Grenzen. Hier setzt Endpoint Detection and Response (EDR) an, ein innovativer Ansatz einiger Sicherheitsanbieter.

Was ist Endpoint Detection and Response?

Endpoint Detection and Response (EDR) bezeichnet eine Reihe von Sicherheitslösungen, die Unternehmen bei der Identifizierung und Eindämmung von Bedrohungen unterstützen. Zu den Hauptfunktionen von EDR gehören die Erkennung von Sicherheitsvorfällen, die eingehende Untersuchung dieser Vorfälle und die Bereitstellung von Abwehrvorschlägen. Durch kontinuierliche Überwachung und Datensammlung ist EDR in der Lage, potenzielle Vorfälle in Echtzeit zu identifizieren, was eine schnelle Reaktion ermöglicht. Diese Sicherheitslösungen blockieren Schadsoftware, bevor sie das System schädigen kann.

Cloudbasierte Architektur als Schlüssel

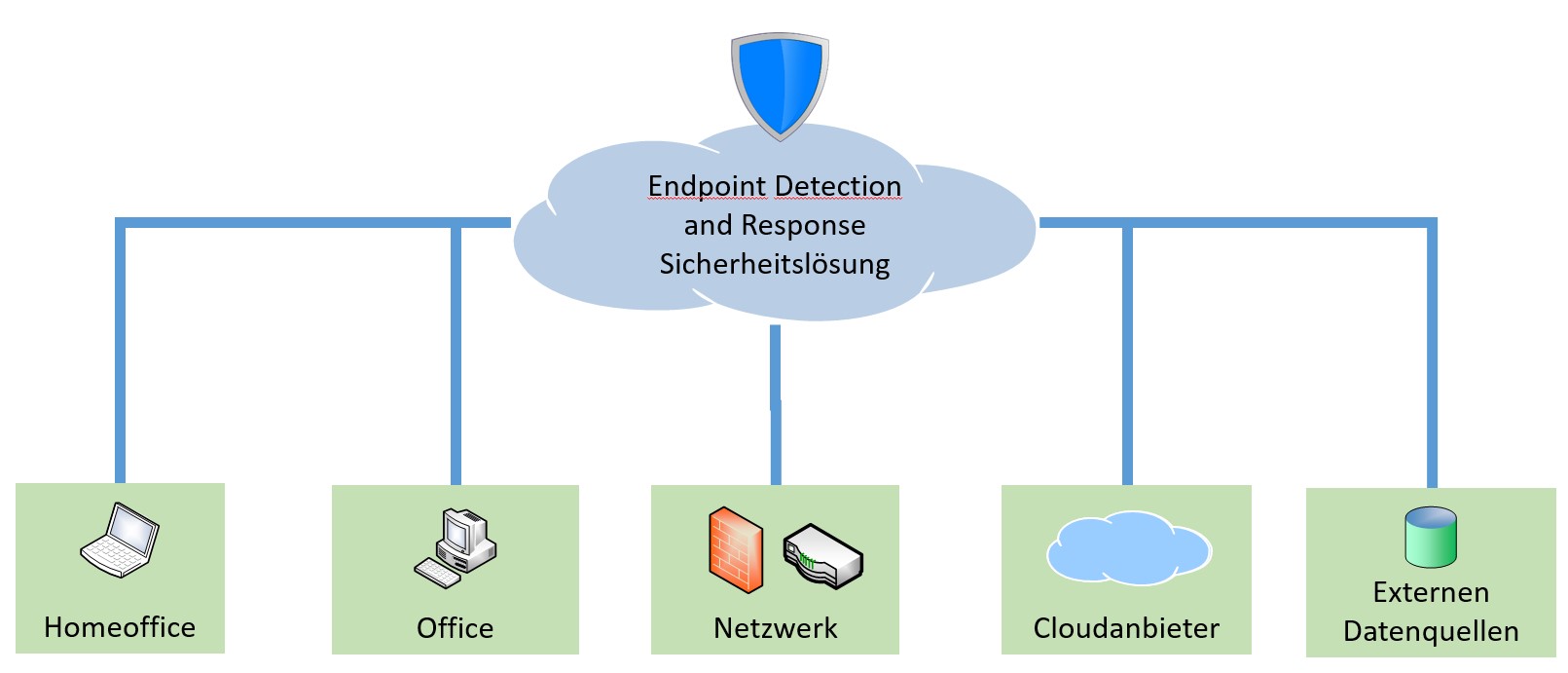

Anbieter von EDR setzen auf eine cloudbasierte Architektur. Das zentrale Management der Sicherheitslösung befindet sich in der Cloud. Auf den Endpoints wird ein Agent installiert. Diese überwachen und kontrollieren das System. Die Agenten sammeln Informationen über verdächtige Vorfälle und senden sie an das zentrale Cloud- System. Gleichzeitig schützen sie auch den Endpoint, indem sie beispielsweise Schadsoftware blockieren. Die Architektur erleichtert die Verwaltung der Endpoints. Sowohl externe Beschäftigte als auch Angestellte im Homeoffice sind zentral überwacht. Die Endpoints melden Vorfälle an das zentrale System. Das Sicherheitsteam wird informiert und leitet die Untersuchung ein. Eine Verbindung zum Unternehmensnetzwerk ist nicht erforderlich. Die Aktualisierung der Agenten auf den externen Endpoints wird zentral aus der Cloud gesteuert und kontrolliert.

Integration von Sicherheitsquellen

Informationen aus unterschiedlichen Quellen sind bei den EDR-Lösungen einbezogen. Es werden nicht nur Informationen von Endpoints verwendet, sondern auch Logdateien von Netzwerken und Firewalls. Andere Clouddienste oder externe Datenquellen werden ebenfalls integriert. So wird eine umfassendere Überwachung ermöglicht. Mit der Integration von Antiviren- und Malware-Lösungen wie Virustotal werden schädliche Dateien erkannt und blockiert.

Künstliche Intelligenz im Einsatz

Die cloudbasierte Architektur und die Integration verschiedener Quellen ermöglichen die Sammlung grosser Datenmengen. Mit Hilfe von KI werden fortgeschrittene Analyse- und Erkennungssysteme zur Auswertung dieser Daten eingesetzt. Zu diesem Zweck wird das normale Verhalten der Endpoints erlernt. Anomale Aktivitäten werden dann identifiziert und Gegenmassahmen eingeleitet. Beispielsweise können zu viele Anmeldeversuche innerhalb kürzester Zeit als ungewöhnliche Aktion erkannt und unterbunden werden. Dies kann helfen, Zero-Day-Angriffe und andere neuartige Bedrohungen zu identifizieren, für die noch keine Signaturen verfügbar sind.

Forensische Unterstützung bei einem Vorfall

Die Datensammlung und Integration anderer Sicherheitsquellen unterstützt forensische Untersuchungen. Im Falle eines Vorfalls wird auf zentrale Dateninformationen im Kontext zugegriffen. Das Durchsuchen von Logfiles in verschiedenen Sicherheitsanwendungen ist nicht mehr notwendig. Dies erleichtert die Analyse im Falle eines Vorfalls für das Sicherheitsteam erheblich.

Fazit

Die Cyberkriminellen verbergen sich hinter immer raffinierteren Methoden und Vorgehensweisen. Das macht es noch schwieriger, sie aufzuspüren. Endpoint Detection and Response hilft, Cyberangriffe zu erkennen und zu verhindern. Unregelmässigkeiten werden durch den Einsatz fortschrittlicher Technologien erkannt. Nicht nur bekannte, sondern auch unbekannte Angriffsszenarien werden erfolgreich abgewehrt. Die Reaktion im Falle eines Angriffs ist schneller. Der Angreifer ist nicht mehr den berühmten Schritt voraus. Vielmehr begegnet man sich nun auf Augenhöhe mit dem Angreifer.

Weiterführende Information

Übersicht Endpoint Protection and Response Anbieter – gartner.com