Vom 3. bis 7. Februar 2025 fand in Thun der Hackathon für Gebäudeautomations- und Steuerungssysteme des CYD Campus von armasuisse W+T statt. Die Infrastruktur wurde von der Forschungsgruppe LAES des Instituts für Gebäudetechnik und Energie und dem Applied Cyber Security Research Lab der HSLU Informatik entwickelt und bereitgestellt.

Die Teilnehmenden testeten gebäudetechnische Systeme, analysierten Sicherheitslücken und entwickelten Abwehrstrategien. Ziel war es, die Zusammenarbeit zwischen Forschung, Industrie und Sicherheitsfachleuten zu stärken und innovative Sicherheitslösungen zu fördern.

Fokusthema Cybersicherheit von Gebäudeautomations- und -steuerungssystemen (BACS)

Die diesjährige Ausgabe des CYD Campus Hackathons konzentrierte sich auf die Cybersicherheit von Gebäudeautomations- und -steuerungssystemen (BACS). Obwohl BACS in modernen Gebäuden weit verbreitet sind, wurde bisher nur wenig zu diesem Thema geforscht. Der vom Cyber-Defence Campus (CYD Campus), armasuisse Wissenschaft und Technologie (W+T) organisierte BACS-Hackathon bot die Gelegenheit, Cybersicherheitsmethoden anzuwenden, um dieses Problem weiter zu untersuchen.

Ziel des Hackathons war es, eine Forschungsinitiative zur Cybersicherheit von BACS zu starten. Diese Systeme sind weit verbreitet, werden jedoch selten aktualisiert und oft nicht von IT-Abteilungen verwaltet. Die mangelnde Erforschung der Sicherheit dieser Systeme birgt erhebliche Risiken. Aus diesem Grund wurde der Hackathon ins Leben gerufen, um Anbieter, Fachleute für Gebäudeautomation und Cybersicherheit sowie Wissenschaftlerinnen und Wissenschaftler eine Woche lang zum Testen, Experimentieren und Lernen zum Thema BACS-Sicherheit zusammenzubringen.

Um die Ziele des Hackathons zu erreichen, hatten die Teilnehmenden Zugang zu über 100 Geräten und Systemen verschiedener Hersteller. Die Systeme sollten reale Installationen simulieren und den Teilnehmenden die Möglichkeit geben, mit ihnen zu interagieren und verschiedene Aspekte der Gebäudeautomation und -steuerung zu erforschen.

Neben dem offenen Research Track wurde in Zusammenarbeit mit dem HexHive Laboratory der EPFL Lausanne ein Intensiv-Training zur Firmware-Analyse angeboten.

Wichtigste Ergebnisse

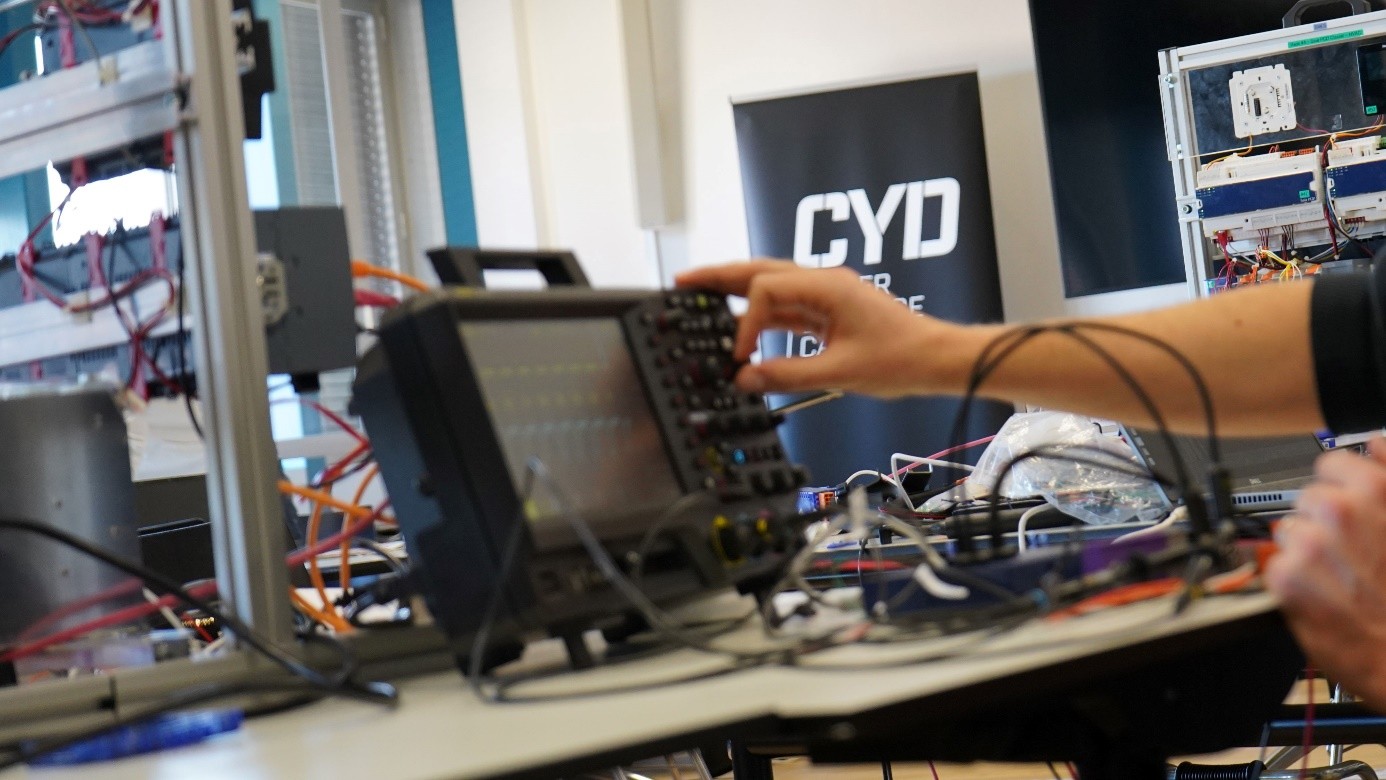

Bild: Mit dem Oszilloskop werden Schwachstellen auf der Leiterplatte eines GA-Controllers aufgespürt. — © VBS. Originalbildquelle: https://www.ar.admin.ch/de/domotic-hackathon-cyd-campus.

Der Hackathon führte zu einigen unerwarteten Entdeckungen, die die Kreativität und das Fachwissen der Teilnehmenden unter Beweis stellten. Beispielsweise konnten die Teilnehmenden fehlende Integritätsprüfungen in der Firmware von Geräten ausnutzen, um diese zu modifizieren. Andere Teilnehmende testeten Schnittstellen von Netzwerkprotokollen. Dadurch konnten Schwachstellen in den Kommunikationsprotokollen des Systems aufgedeckt werden, die dazu führten, dass einige Controller nicht mehr funktionierten. Darüber hinaus entwickelten einige Teams Softwareimplementierungen von Managementprotokollen, die es den Forschenden ermöglichten, Netzwerkpakete manuell zu erstellen, was eine bessere Kontrolle über die Interaktionen des Systems ermöglichte. Diese Ergebnisse lieferten wertvolle Einblicke in die Schwachstellen von Gebäudeautomations- und -steuerungssystemen und ebneten den Weg für künftige Forschungsarbeiten und Verbesserungen im Bereich der Sicherheit.

Alle festgestellten Sicherheitsprobleme werden den betroffenen Herstellern mitgeteilt.

Innovative Testumgebung für Forschungs- und Lernzwecke

Um den Teilnehmenden eine praktische Lernerfahrung zu bieten, wurde im Rahmen des BACS Hackathon eine gut ausgestattete Testumgebung zur Verfügung gestellt. Diese umfasste reale HLK-Systeme verschiedener Hersteller sowie autonome Gateways und Geräte zum Testen. Die dafür verwendete Infrastruktur wurde von der Hochschule Luzern erstellt. Neben klassischen BACnet/IP Installationen wurden auch BACnet/SC (Secure Connect) Testumgebungen zur Verfügung gestellt.

Künftige Aussichten

Obwohl BACS heute in modernen Gebäuden allgegenwärtig ist, war die Sicherheit immer mangelhaft. Glücklicherweise hat die Industrie begonnen, sichere Entwicklungspraktiken und Standards wie ISA/IEC 62443 und neue Protokolle wie BACnet/SC einzuführen. Diese Systeme sind jedoch noch nicht sehr weit verbreitet und daher noch nicht sehr praxiserprobt. Dementsprechend ist ihr Reifegrad insbesondere im Hinblick auf ein effizientes Sicherheitsmanagement von BACS begrenzt, während die öffentliche Sicherheitsforschung zu BACS noch begrenzt ist.

Link: Cyber-Defence Campus: Strengthening Switzerland’s Cyber Defence

Kontakt: email hidden; JavaScript is required