Ob moderne Produktionslinien mit Cloud-Anbindung oder ältere Anlagen, die über Remote-Zugänge gewartet werden: Der frühere «Air Gap» existiert kaum noch – und damit wächst die Angriffsfläche deutlich. Ein Cyberangriff trifft in der Produktion nicht nur IT-Systeme, sondern echte Prozesse: Maschinen stehen still, Abläufe geraten aus dem Takt und die Sicherheit von Mitarbeitenden wird gefährdet. Kein anderer Bereich reagiert so direkt physisch auf Cyberangriffe wie die Produktion.

Warum OT-Sicherheit eine Sonderrolle spielt

Produzierende Betriebe vernetzen ihre Anlagen immer stärker: Intelligente SPS, autonome Roboter, vernetzte Engineering-Stationen und Remote-Service gehören längst zum Alltag. Diese technologische Öffnung schafft Effizienz – macht jedoch klassische Sicherheitskonzepte der IT wirkungslos.

Ein Angriff im Büro führt zu Datenverlust – teuer, aber beherrschbar. Ein Angriff in der Produktion führt zu Stillstand – und ist unmittelbar existenzbedrohend.

In der Operational Technology (OT) gelten daher andere Prioritäten als in der IT:

- IT-Fokus: Vertraulichkeit und Integrität von Daten.

- OT-Fokus: Verfügbarkeit. Die Anlage muss laufen – stabil, rund um die Uhr.

Visualisierung der IT/OT-Konvergenz (Quelle: KI-generiert mit Gemini)

Das Risiko im 3-Schicht-Betrieb

Der Umgang mit Sicherheit ist oft gegensätzlich. Während die Office-IT mit 2FA und Schulungen arbeitet, regiert in der Produktion der Zeitdruck. Kommt es im Schichtbetrieb zu einem Stillstand, wird im Stress häufig ein VPN-Tunnel zum Anlagenlieferanten geöffnet – meist ohne Prüfung. Über diesen unkontrollierten Zugang kann Schadsoftware vom Support-Laptop direkt ins Produktionsnetz gelangen – ohne Filter oder Protokollierung.

Die Folgen sind gravierend:

- Stillstand ganzer Linien.

- Manipulation von Parametern und Rezepturen.

- Gefährdung von Mitarbeitenden durch ungeplante Maschinenbewegungen.

- Hohe Kosten durch Lieferengpässe und Vertragsstrafen.

Warum viele Anlagen heute verwundbar sind (Legacy-Altlasten)

Wer einen Blick hinter die Kulissen Schweizer Fabriken wirft, sieht oft eine ernüchternde Realität: Legacy trifft auf Vernetzung.

- Veraltete Lebenszyklen: Maschinen laufen 20 Jahre und länger. Es ist keine Seltenheit, dass kritische Engineering-Stationen noch auf Windows XP oder Windows 7 laufen.

- Das „Windows 95“-Phänomen: Ein aktueller WDR-Bericht zeigt einen Landwirt, dessen Eier-Sortiermaschine an einem Industrie-PC mit Windows 95 hängt – seit 20 Jahren ohne Updates.Solche Szenarien sind in der Industrie Realität.

- Fehlende Wartungsfenster: Im 24/7-Betrieb kann nicht einfach „neu gestartet“ werden. Die Folge: Veraltete SPS-Firmwares und Standard-Passwörter seit Inbetriebnahme.

- Zertifizierungs-Fallen: In regulierten Umfeldern kann ein Patch zum Verlust der Betriebserlaubnis führen.

- Wildwuchs: Offene TeamViewer-Zugänge und vergessene Netzwerkbrücken.

Die Lage in der Schweiz: Laut dem Halbjahresbericht 2023/II des Bundesamts für Cybersicherheit (BACS) gingen über 30’000 Meldungen zu Cybervorfällen ein. OT-Security ist in der Schweiz längst ein realer Wirtschaftsfaktor.

Defense-in-Depth – Die Strategie ohne Alternative

Eine einzelne Firewall reicht nicht. Industrielle Betriebe benötigen eine gestaffelte Verteidigung (Defense-in-Depth), damit der Ausfall einer Ebene nicht zum Systemkollaps führt.

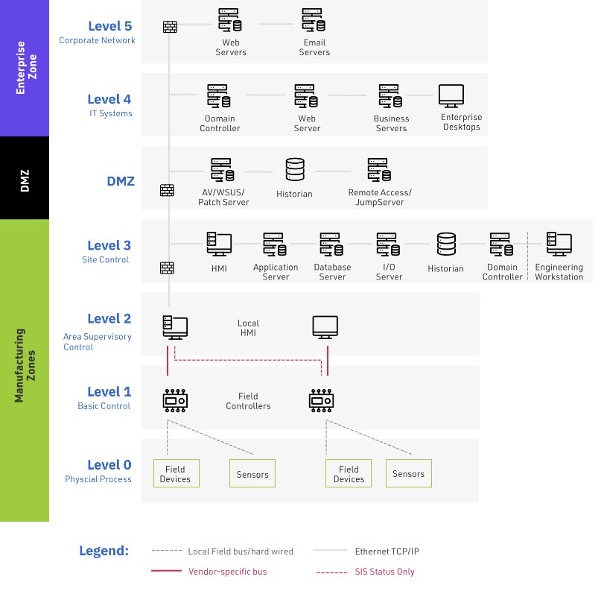

1. Das Purdue-Modell & Netzwerksegmentierung

Das Purdue-Modell trennt IT und OT in klar definierte Ebenen (Level 0–5) und dient als Basis der IEC 62443. Zwischen den Ebenen müssen Kontrollzonen und definierte Kommunikationspfade eingerichtet werden, um Seitwärtsbewegungen (Lateral Movement) zu verhindern.

Visualisierung des Purdue-Modells (Quelle: carel.com)

2. Zero Trust & Least Privilege

Die Ära des „blinden Vertrauens“ ist vorbei. Jeder Zugriff muss verifiziert werden. Accounts erhalten nur die minimal notwendigen Rechte.

3. Sichere Fernwartung

PAM statt VPN: Ein Grossteil der OT-Zwischenfälle beginnt bei Remote-Zugängen. Klassische VPNs gewähren oft zu breitem Zugriff. Die moderne Lösung heisst Privileged Access Management (PAM) mit Jumphosts:

- Kein Direktzugriff: Externe landen auf isoliertem Jumphost, nie im Produktionsnetz.

- Just-in-Time: Zugriff zeitlich begrenzt.

- Clientless: Keine Software-Installation nötig.

- Session Recording: Jede Aktion wird aufgezeichnet.

IEC 62443 – Der Standard für Produktionsbetriebe

Die IEC 62443 ist das zentrale Rahmenwerk für OT-Security. Sie definiert Zonen, Rollen, Patch-Prozesse und strukturiertes Risikomanagement. Auch der Bund benennt sie offiziell als relevanten Sicherheitsstandard.Angesichts von NIS2 und KRITIS-Vorgaben wird die Einhaltung zur Pflicht, um Haftungsrisiken zu minimieren.

Fazit: Keine Ausreden mehr

Für das Management ist nicht die Frage: „Brauchen wir OT-Security?“

Die richtige Frage ist: „Wie lange können wir es uns leisten, keine zu haben?“

Die grössten Risiken entstehen dort, wo die Wertschöpfung stattfindet: in der Produktion. Stillstände, Fehlchargen und der Verlust von Betriebsgeheimnissen sind reale Bedrohungen. Wer Produktionsanlagen betreibt, muss sicherstellen, dass:

- Angriffe frühzeitig erkannt werden.

- Seitwärtsbewegungen im Netz verhindert werden.

- externe Zugriffe kontrolliert werden.

- geistiges Eigentum (IP) geschützt bleibt.

Kernbotschaft: OT-Security schützt nicht nur Maschinen – sie sichert Lieferfähigkeit, Know-how und die Zukunft des gesamten Unternehmens.