Wenn Sie Zero Trust als Architekturschicht verstehen, bauen Sie nicht nur sichere, sondern auch stabile und skalierbare Cloud-Landschaften. Das Konzept geht weit über Sicherheitsrichtlinien hinaus: Es prägt, wie Identitäten, Geräte, Anwendungen, Netzwerke und Daten zusammenwirken – automatisiert, messbar und auditierbar. Richtig umgesetzt, wird Zero Trust zum Fundament moderner IT-Architekturen.

Zero Trust – Architektur statt Add-on

Lange galt: Wer sich ins Netzwerk einloggt, darf vertrauen. In einer Cloud-Welt, in der Mitarbeitende ortsunabhängig arbeiten und Systeme ständig in Bewegung sind, funktioniert dieses Modell nicht mehr. Zero Trust dreht die Logik um: Vertraue niemandem, prüfe alles – kontinuierlich.

Sicherheit wird dadurch Teil der Architektur selbst. Jede Entscheidung – ob Login, Gerätestatus oder Datenzugriff – folgt klaren Regeln. So entsteht ein System, das Risiken erkennt und sich dynamisch anpasst.

Identität als neuer Sicherheitsperimeter

In Zero-Trust-Architekturen steht nicht mehr das Netzwerk, sondern die Identität im Zentrum. Sie ist die neue Sicherheitsgrenze.

Mit Microsoft Entra ID lassen sich Authentifizierung, Zugriffskontrollen und Risikobewertungen kombinieren. Nur verwaltete Geräte erhalten Zugriff, während Standort und Sitzungsdauer in Echtzeit geprüft werden.

Diese Identitätslogik ist skalierbar, zentral steuerbar und auditierbar – und bildet die Grundlage für Governance, Automatisierung und Compliance.

Umsetzung in der Praxis

Zero Trust ist kein Produkt, sondern ein Prinzip, das alle Schichten einer Architektur durchzieht. Auf Geräteebene heisst das: Nur über Microsoft Intune verwaltete Systeme dürfen auf Unternehmensressourcen zugreifen. Defender for Cloud Apps erkennt Schatten-IT und blockiert riskante Sitzungen. Mikrosegmentierung begrenzt Bewegungen im Netzwerk, während Microsoft Purview vertrauliche Daten automatisch klassifiziert und schützt.

Das Ergebnis ist eine Architektur, die auf überprüfbaren Zuständen basiert – nicht auf Vertrauen.

Governance als Rückgrat

Viele Initiativen scheitern nicht an der Technik, sondern an der Konsequenz. Ohne Governance wird Zero Trust zur Policy-Sammlung, die niemand pflegt. Wer das Prinzip ernst nimmt, definiert Verantwortungen, Automatisierung und Messpunkte von Anfang an.

Leitprinzipien wie Least Privilege, Automation first und Visibility by design schaffen einen verbindlichen Rahmen. Standards als Code, wiederverwendbare Architekturbausteine und automatisierte Audits machen Sicherheit planbar – nicht bürokratisch.

Typische Stolpersteine

Oft wird Zero Trust zu eng gedacht: Authentifizierung ist implementiert, doch Geräteschutz oder Datenklassifizierung fehlen. Auch manuelle Prozesse und veraltete Richtlinien bremsen. Zero Trust ist kein Projekt mit Enddatum, sondern ein laufender Prozess. Nur wer Governance, Automatisierung und Review fest verankert, profitiert langfristig.

So wird Zero Trust operativ

Damit Zero Trust im Alltag funktioniert, muss es Teil der operativen Architektur werden. Entscheidend ist, Prinzipien in Prozesse und Tools einzubetten.

Erstens sollten Architekturprinzipien und Signale definiert werden – was gilt als vertrauenswürdig, was muss geprüft werden? Zweitens gehört Sicherheit in die Delivery-Pipelines: Richtlinien müssen automatisch überprüft werden, bevor Deployments stattfinden. Drittens helfen standardisierte „Landing Zones“ und Dashboards für Risiko und Compliance, Reife und Fortschritt sichtbar zu machen.

Zero Trust lebt schliesslich von Kulturwandel: Mitarbeitende müssen verstehen, warum Kontrollen bestehen – und wie sie helfen, sicherer und effizienter zu arbeiten.

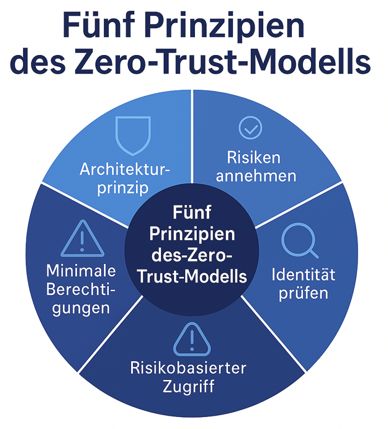

Fünf Prinzipien als Kompass

Die Umsetzung stützt sich auf fünf Grundsätze: Zero Trust ist ein Architekturprinzip, kein Produkt. Risiken sind dynamisch und müssen laufend bewertet werden. Identität ist der Schlüssel zu jedem Zugriff. Entscheidungen erfolgen risikobasiert und kontextabhängig. Und Zugriffsrechte bleiben so minimal wie möglich – Just-in-Time und Just-enough.

Bildlegende: Fünf Prinzipien des Zero-Trust-Modells (Bildquelle: KI-generiert, Liridon Iseni).

Fazit

Zero Trust ist kein Sicherheitsframework, sondern eine Denkweise, wie moderne Architekturen gebaut und betrieben werden. Wer es als Architekturschicht versteht, gewinnt langfristig: weniger Risiko, mehr Transparenz und eine belastbare Basis für die digitale Zukunft.