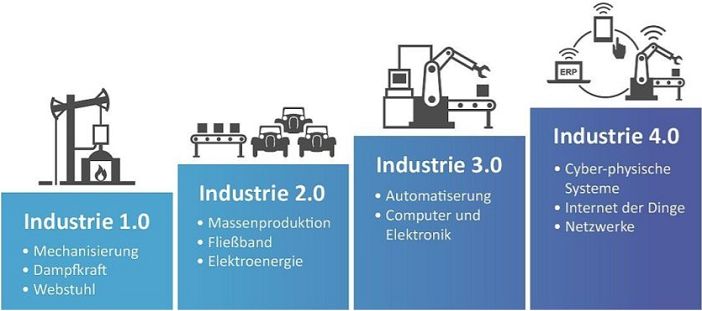

Die IT-Sicherheit ist aktuell eines der grössten Themen im Bereich Industrie 4.0 – doch welche Bereiche sind davon betroffen? Und welche Massnahmen kann ich ergreifen, um mein Unternehmen erfolgreich zu schützen?

Definition

Die IT-Sicherheit betrifft das gesamte Unternehmen. Technische Geräte wie Desktops, Smartphones, Drucker, Server, Produktionsmaschinen usw., welche am Firmennetzwerk angeschlossen sind, müssen in den Sicherheitsprozess miteinbezogen werden. Regelmässige Sensibilisierung durch Schulungen, Informationsanlässe und -emails betreffen alle Mitarbeiter und bilden einen zentralen Bestandteil der Sicherheit, da der Faktor Mensch das grösste Sicherheitsrisiko darstellt.

Prozess

Der IT-Sicherheitsprozess besteht typischerweise aus einer Analyse, einer Massnahmendefinition, der Umsetzung und dem Controlling. Da sich durch den Einsatz von IoT-Ansätzen in der Produktionskette die Anzahl Akteure vervielfacht, muss sich die Analyse über die Unternehmensgrenzen ausdehnen. Bei einem Netzwerkplan muss z.B. ein VPN für die Fernwartung von Produktionsmaschinen in Betracht gezogen werden. Dies hat Einfluss auf die möglichen Risiken, woraus neue Massnahmen entstehen. Bei der Umsetzung und besonders im Controlling ist zu beachten, dass auch externe Partner regelmässig kontrolliert und auf Schwachstellen überprüft werden. Das Wissen über die Verwundbarkeit des eigenen Unternehmens ist elementar für einen effektiven Schutz.

Sicherheitskonzept Netzwerk

Der Blogbeitrag Sicherheit im IoT erklärt im Detail, wie ein Sicherheitskonzept aufgebaut werden sollte. Die wichtigsten Punkte werden im folgenden Absatz kurz erläutert.

Tatsache ist: IT-Sicherheit gilt bei Unternehmen inzwischen als wichtigstes Hemmnis beim Thema Industrie 4.0.

– cybersecurity.rohde-schwarz.com

Das Netzwerk innerhalb eines Unternehmens wächst mit der Anzahl neuer Geräte und Sensoren extrem schnell. Gleichzeitig sind solche Netzwerke die grosse Schwachstelle der Informatik, da in einem schlecht geschützten Netz relativ einfach sensible Daten unbemerkt entwendet werden können. Die folgenden 3 Schritte bilden ein einfaches, aber sehr effektives Sicherheitskonzept für Ihr Netzwerk:

- Netzwerk Sensoren – Diese werden an verschiedenen Stellen im Netz verteilt. Sie lesen nicht nur den Header der Datenpakete an den Ports, sondern schneiden den gesamten Datenverkehr mit. Der Inhalt wird analysiert, um wichtige Informationen zu entnehmen oder Schadsoftware zu erkennen.

- Reporting Tool – Die Daten aus dem ersten Schritt werden verdichtet und ausgewertet. Die Produktionsleitung kann diese Informationen verwenden, um Produktionsfehler frühzeitig zu erkennen und auf die neuen Umstände rechtzeitig reagieren.

- Industrie Firewall – traditionell schützt eine grosse Firewall das gesamte Unternehmen auf fremde Einflüsse von aussen. Dies reicht jedoch nicht mehr aus, um die verschiedenen Schutzstufen zu gewährleisten. Deshalb müssen Systeme abgekapselt und mit eigenen, speziell konfigurierten Firewalls ausgestattet werden.

Technische Massnahmen (für Produktion und Office)

In der IT-Sicherheit wird grundsätzlich zwischen Produktions- und Office-IT unterschieden. Die Office-IT umfasst vor allem Bürogeräte wie Desktops, Laptops, Drucker und Server. Die Produktions-IT beschäftigt sich mit einzelnen Maschinen bis hin zu Smart Factories. Obwohl Smart Factories spezifischere Herausforderungen mit sich bringen, kann auch im technischen Bereich die Sicherheit mit 3 Massnahmen beachtlich erhöht werden.

- Default Deny Strategy – grundsätzlich sollen nur Systeme miteinander kommunizieren können, welche das auch müssen. Dadurch kann der Kommunikationsumfang verringert und die Angriffsfläche verkleinert werden.

- Intrusion Detection System – Software auf dem Host, welche automatisiert einen Einbruchs- oder Angriffsversuch erkennt und protokolliert. Anhand der Daten kann das System entweder selbstständig Massnahmen ergreifen oder es wird in einem Reporting Tool angezeigt.

- Honeypot – Ein Formular auf einer Webseite ist der am einfachsten zugängliche Schwachpunkt eines Unternehmens. Sogenannte Honeypots helfen dem System, ein Bot von einem Menschen beim Absenden des Formulars zu unterscheiden. So lassen sich z.B. DDoS-Attacken ohne grossen Aufwand vermindern.