Vier Schritte zur Verbesserung der Security von IIoT und wie das Potential von vernetzten Maschinen und Systemen besser ausgeschöpft werden kann.

Security by design sollte in der heutigen vernetzten Welt nicht nur eine unbedeutende Begrifflichkeit darstellen, sondern aktiv angewendet werden. In vier Schritten können Industrial Internet of Things (IIoT)-Lösungen sicherer vernetzt werden:

- Durchdachte Netzwerksegmentierung

- Systematisches Life-Cycle- und Patch-Management

- Regelmässige Mitarbeitersensibilisierung

- Sicherheitsmassnahmen gegen DDoS-Angriffe

Die Anzahl der vernetzten Geräte (Smart Devices) im Einsatz wächst von Jahr zu Jahr exponentiell. Im Jahr 2019 wurden mehr als 14 Milliarden Smart Devices in der Industrie weltweit eingesetzt. Für 2021 wird prognostiziert, dass rund 25 Milliarden vernetzte Maschinen und Systeme weltweit bestehen, was ein Wachstum von 75 Prozent bedeuten würde. Dieses schnelle IIoT-Wachstum ist eine grosse Chance und ermöglicht erfolgsversprechende neue Automatisierungsprozesse. Gleichzeitig birgt es mit der Ausdehnung der organisationsweiten Angriffsfläche sicherheitsrelevante Risiken.

1. Durchdachte Netzwerksegmentierung

Insellösung oder komplette Vernetzung? – Eine Herausforderung besteht darin, dass Smart Devices an das Internet angebunden sind. Einerseits ist die Ausnutzung von bekannten Schachstellen oder Zero-Day Exploits (bislang unbekannten Angriffen) möglich. Ausserdem können Komponenten mit Schadsoftware infiziert werden, was deren Funktionalität beeinträchtigt.

Mit einer Segmentierung des internen Netzwerkes in unterschiedliche Netze durch Firewalls und Virtual Private Networks (VPN)-Lösungen kann die Angriffsfläche um ein vielfaches eingegrenzt werden. Somit werden nicht alle angeschlossenen Geräte bei einem möglichen Angriff auf einen Schlag funktionsunfähig. Die Unterteilung der Operational Technology (OT)- und IT-Netze ist nach wie vor die sicherste Variante.

Zudem ist es zwingend notwendig nicht-patchbare (ungeschützte) Systeme zu isolieren, da Schwachstellen ansonsten ohne grossen Aufwand ausgenutzt werden können. In der heutigen Zeit sind sogenannte «Legacy Systeme» immer noch im Einsatz, welche einen besonderen Schutz verlangen («Secure Islands»). Konventionelle Schutzmassnahmen sollen zudem am Perimeter und den Smart Devices (z. B. Firewalls, Antivirensoftware, Application-Whitelisting) vorgenommen werden.

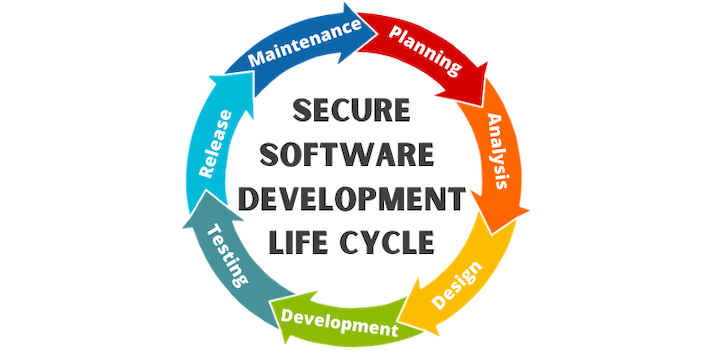

2. Systematisches Life-Cycle- und Patch-Management

Sicherer Entwicklungszyklus vor Schnelligkeit – Aufgrund der zunehmenden Vernetzung von Smart Devices braucht es einen einheitlichen Ansatz des Life-Cycle-Managements. Die Sicherheit eines Produkts wird grundlegend verbessert, wenn ein sicherer Entwicklungszyklus (Secure Software Development Life Cycle) etabliert ist. Denn Sicherheitsaspekte werden vermehrt und frühzeitig mitberücksichtigt.

Folgende Fragen gilt es sich zu stellen, damit Security optimal integriert werden kann:

- Bestehen einheitliche, aktuelle und verbindliche Vorgaben zur sicheren Implementierung (Development Policies)?

- Sind verbindliche Prüfphasen (Security Gates) im Entwicklungszyklus vorgeschrieben (z. B. ganzheitliche Sicherheitsbetrachtung)?

- Werden automatisierte Code-Analysen im Entwicklungszyklus vorgenommen (sofern technisch und wirtschaftlich möglich)?

- Werden technische Sicherheitsanalysen wie Penetration- oder Schwachstellentests im Entwicklungszyklus gemacht, um Schachstellen und Verwundbarkeiten (z. B. durch Fuzzing-Tests) zu untersuchen?

- Besteht ein systematisches Patch-Management, welches Patches und Updates sicher und zeitnah einspielt?

3. Regelmässige Mitarbeitersensibilisierung

Ohne den Menschen kann es nicht sicher funktionieren – In der Sicherheitskette ist der Faktor Mensch nach wie vor das schwächste Glied. Sei es mit menschlichem Fehlverhalten oder Sabotage. Technische Massnahmen helfen nur bis zu einem gewissen Punkt und können keine hundertprozentige Sicherheit gewährleisten.

Einerseits helfen organisatorische Regelungen (z. B. Informationssicherheitsleitlinie), wenn diese von den Mitarbeitenden gelebt werden. Rahmenbedingungen gilt es vor allem für engagierte, qualifizierte und vernetzte Mitarbeitende zu schaffen, damit Nutzende sowie Administratoren sicherheitsspezifische Anforderungen verstehen und berücksichtigen. Sensibilisierungsmassnahmen sollen regelmässig angewendet werden und können beispielsweise wie folgt aussehen:

- E-Learning und Lern-Plattform: Mit spezifischen Lerninhalten gezielt auf das Sicherheitsniveau der Mitarbeitenden eingehen.

- Fiktive Phishing-E-Mails: Versand von gezielten Phishing-E-Mails sensibilisiert aktiv und stellt die Perimeter-Sicherheit auf die Probe.

- Live Hacking Workshops: In Live Hacking Demonstrationen werden verschieden Angriffsmöglichkeiten live präsentiert.

- Kontinuierliche Aus- und Weiterbildungsveranstaltungen: Wiederholungen steigern den Lernerfolg.

Die Wahl von sicheren und komplexen Passwörtern ist im Rahmen der Sensibilisierung stets ein wichtiges Thema. Im folgenden Video wird aufgezeigt, was für Herausforderungen mit der Komplexität eines Passworts entstehen können.

4. Sicherheitsmassnahmen gegen DDoS-Angriffe

Alles kommuniziert, mit Konsequenzen? – Im Bereich IIoT kommunizieren unzählige Smart Devices über das Internet. Wird die Kommunikation zwischen Komponenten gestört (z. B. Verbindungsprobleme) können beispielsweise keine Mess- und Steuerungsdaten übertragen werden. Wenn jedoch eine Komponente durch eine sehr hohe Anzahl von Anfragen aus dem Internet überlastet wird, kann dies zu einem kompletten Funktionsausfall führen. Das ist aufgrund eines Distributed Denial of Service-Angriffs (DDoS-Angriff) möglich.

Mit strikten Konfigurationen und Härtungen von Netzzugängen und Kommunikationskanälen kann die Wahrscheinlichkeit von DDoS-Angriffen verringert werden. Für kritische Funktionen gilt es nur dedizierte (eindeutige) und kabelgebundene Verbindungen herzustellen. Weiter ist es hilfreich, ein Intrusion Detection System (IDS) zur Erkennung von Angriffen und Alarmierungen zu implementieren. Darüber hinaus sind die Anomalieerkennung und das Monitoring in Produktionsnetzen sehr wertvoll.

Weiterführende Sicherheitsmassnahmen

Die genannten vier Schritte helfen das Sicherheitsniveau im IIoT-Umfeld zu steigern, jedoch dürfen diese nicht abschliessend betrachtet werden. Folgende Massnahmen gilt es im Rahmen der Cyber Security vorzunehmen (Auflistung nicht abschliessend):

- Informationssicherheitsmanagementsystem (ISMS) aufbauen und etablieren

- Risikomanagement regelmässig und systematisch betreiben

- Reaktion- und Wiederherstellungsplanung vornehmen

- Monitoring aktiv betreiben

- Remote Access (Fernzugriffe) sicher und systematisch verwalten

- Informationssicherheit mittels Audits, Penetration Tests und Vulnerability Scans regelmässig überprüfen

Mit der Berücksichtigung der genannten vier Schritte wird Ihre IIoT-Umgebung sicherer gestaltet – warten Sie mit der Umsetzung nicht bis morgen, denn „Security first“!

Weiterführende Links

BSI Bericht – Top 10 Bedrohungen und Gegenmassnahmen IIoT

Enisa Bericht – Good Practices für Security von IoT

NIST Projekt – IIoT sicherer gestalten mit Cyber Security

MELANI Halbjahresbericht 2019/2

BSI Bericht – Fernwartung im industriellen Umfeld

BSI Bericht – Anforderungen an netzwerkfähige Industriekomponenten